Хакерские атаки на облачные сервисы. Атака на базу кетов получить доступ к безопасному хранилищу

Удаление сердца | Mass Effect Wiki

- Оригинальное название: Remove the Heart

- Условия: Завершить «Встреча с семьёй»

- Получение: Поговорить с Баксил после завершения миссии «Встреча с семьёй»

- Противники: кетты.

Войдите в даар Течикс и найдите Баксил. Когда вы поговорите с ней, чтобы завершить миссию «Встреча с семьёй», вы одновременно активируете эту миссию. Она передаст вам координаты входа на объект кеттов.

(По желанию): Изучить кеттский щит Править

Направляясь к маркеру, вы обнаружите большой оранжевый щит среди зданий. Командир Доу Хелл проинформирует вас, что это Джа Ниик, город ангара, хотя сейчас он находится под контролем кеттов. Поскольку управление щитом расположено на базе, здесь ничего не проводится.

Исследуйте базу кеттов Править

Примечание: Возможно, вы захотите начать с Познай врага своего, потому что эти две миссии следуют по тому же пути в начале.

Направляйтесь к маркеру миссии. Когда вы приближаетесь к маркеру, он перемещается в другое место. Продолжайте движение по движущемуся маркеру.

В конце концов вы достигнете входа в пещеру, слегка охраняемый кеттом. Следуйте по маркеру через пещеру пешком.

В конце узкой дороги есть маркеры для двух других миссий, находящиеся рядом друг с другом: Тайники с медикаментами и Задание: Камни для науки.

Последний маркер находится около энергетического барьера, охраняемом несколькими кеттами. Устраните их.

При приближении к барьеру Райдер вызывает Баксила, который сообщит вам код для отключения щита.

Отключите щит на базе кеттов Править

Используйте консоль.

Исследуйте базу кеттов Править

Продолжайте следить за маркером через пещеру, сражаясь с кеттами по дороге.

В конце концов вы доберетесь до выхода из пещеры. Продолжайте движение через мост и разбейте засаду кеттов.

Примечание: если вы умрете или загрузите сохранение, сделанное после этого момента, вам придется перезапустить его и повторить все бои и задачи.

На вершине холма после моста СЭМ обращает внимание Райдера к соседнему зданию: «Это, похоже, защищенное кеттское хранилище (здание № 1). Вход заблокирован защитной матрицей». Райдер хочет знать, что находится в здании, поэтому нужно найти способ отключить матрицу защиты.

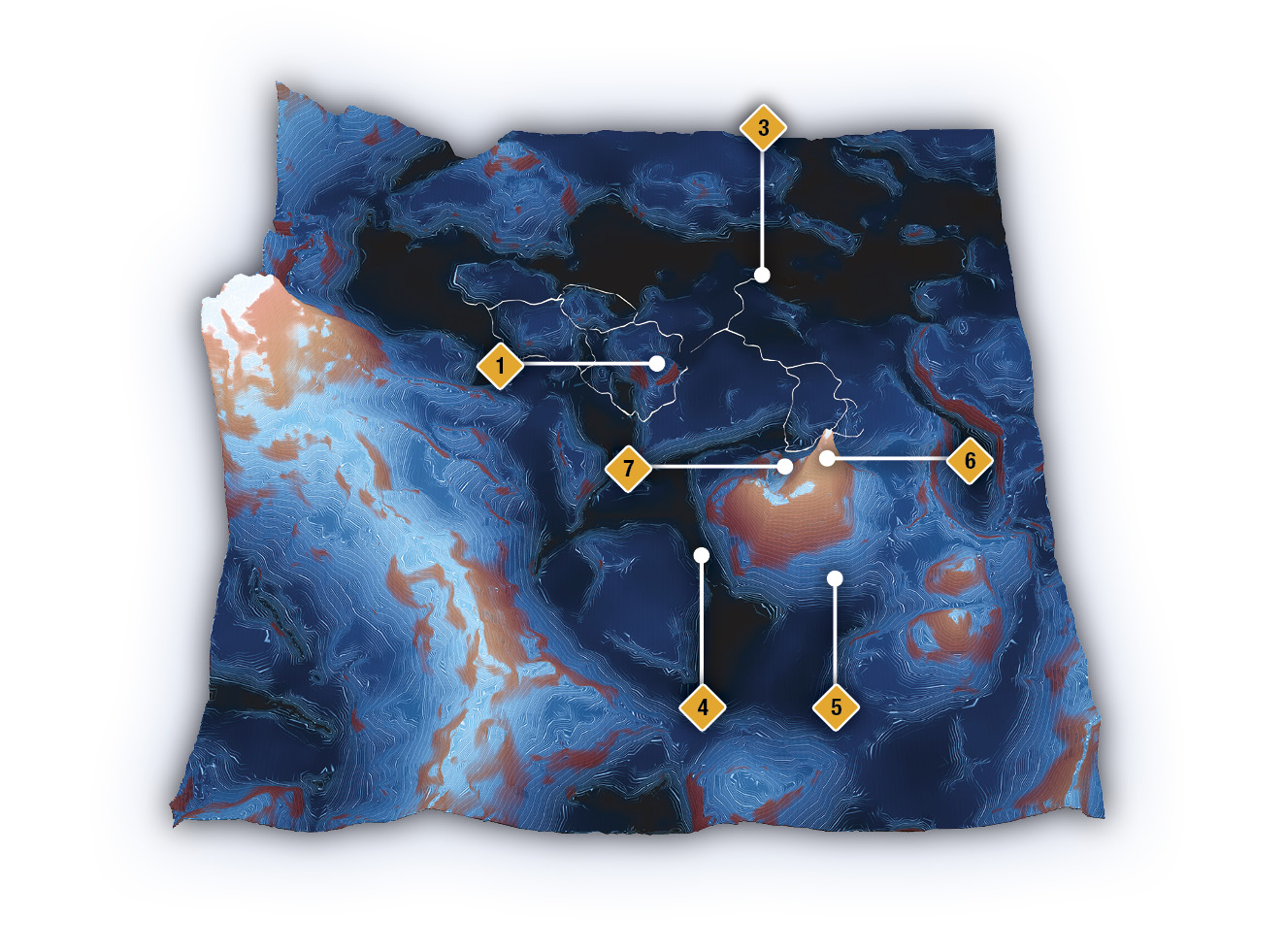

Здания в поле зрения:

- Двухэтажное здание слева (№ 1 на изображении) имеет две запертые двери, которые можно разблокировать из здания № 4 (показано на рисунке ниже). Вы можете устранить кеттов в открытой части здания, чтобы избежать их позже.

- Большое здание в центре (№ 2) необходимо очистить, чтобы получить доступ к навигационной точке и областям в базу.

- Здание справа (№ 3) не содержит ничего важного.

Когда вы приближаетесь к навигационной точке внутри здания № 2, СЭМ сообщает Райдеру, что терминал безопасности заблокировал доступ к башне кетов и что терминал защищен силовым полем.

Эта цель завершена, и начинается следующая.

Отключите генераторы кеттов (0/3) Править

Три генератора питают поле, и они должны быть отключены (отмечены на карте). Подкрепления кеттов будут атаковать после того, как каждый из них будет отключен. Местоположение:

- На круглой открытой платформе, прикрепленной к зданию № 3.

- В пещерах к северу от генератора.

Наверху здания № 2 находится навигационная точка для миссии Правда или Вымысел. На том же этаже находится защищенный от полей терминал, который вы можете использовать , чтобы получить доступ.

Здание № 4 нужно для двух задач:

- Уничтожение защитной матрицы открывает две двери в здании №1.

После того, как матрица будет уничтожена при сканировании и взаимодействии с каждым из них, запускается дополнительная задача под названием «Атака на базу кеттов» (не в журнале миссиий):

Дополнительно: доступ к защищенному хранилищу Править

Идите в здание №1.

- На нижнем этаже есть четыре контейнера с лутом. Существует также консоль для Правда или Вымысел.

- На верхнем этаже есть пять контейнеров с лутом, и Kett Core Encryption Tech - сканирование дает 100 исследований Элея. Если вы слишком долго будете ждать, прежде чем войти в комнату, открыть дверь будет невозможно. Но попасть все равно можно через окно с задней стороны постройки.

Уничтожьте терминал безопасности кетта Править

Терминал находится наверху в здании №2. Взаимодействуйте с ним, чтобы саботировать его с помощью взрыва.

Доступ к ядру форпоста Править

Вы можете пройти к одному входу прямо на север или к другому входу через здание № 4. Проверка карты показывает, что навигационная точка ближе к последней.

Используйте консоль и получите доступ к командному центру. Дверь открывается на полу.

Добраться до ангара. Править

Спрыгивайте. Вы должны будете бороться с большим количеством кеттов. После открытия второй двери (ангар) атакует команда кеттов. СЭМ уведомляет Райдера о том, что на каждой из ангарных платформ имеется автоматизированная система заправки. Если Райдер может получить доступ к своим элементам управления, то СЭМ может их уничтожить, перегружая систему.

Уничтожьте все три ангарные платформы Править

Они отмечены на карте.

Подкрепление кеттов будет постоянно прибывать, пока какая-либо из консолей активна.

При попытке саботировать первую консоль обнаруживается, что она заблокирована из терминала безопасности. Один терминал для каждой платформы отмечен на карте. Перейдите к ближайшей закрытой консоли, используйте ее, чтобы разблокировать консоль, и верните саботировать платформы ангара.

Для двух других платформ сначала перейдите непосредственно к терминалу переопределения, а затем перейдите к консолям, чтобы саботировать их.

Когда все платформы разрушены, у кеттов больше нет поддержки с воздуха. Начаты две новые задачи.

Устраните Префекта Править

Как обычно, этот тип кетта неуязвим, пока шар не уничтожен. Удостоверьтесь, что не позволяете ему находиться слишком близко с вами, или он быстро убьет вас.

Очистить оставшихся защитников Править

Как только Префект мертв, победите оставшихся кетов.

Доступ к лифту в зенитной комнате Править

Воспользуйтесь лифтом, чтобы перейти в комнату наверху башни.

Отключите форпост Править

Используйте консоль. Вы получите 300 AVP и + 10% жизнеспособности Воелда.

Также в комнате имеется пять контейнеров с лутом.

Вернуться к Баксил Править

Поднимитесь на лифте и отправляйтесь к Баксил, который находится на пути к зданию № 4.

Баксил рассказывает Райдеру, что отключение этой базы закрыло щит вокруг Джа Ниика, замерзшего города в северо-восточной части карты. Кроме того, кетты ослаблен, так что это идеальное время для окончательного толчка против них. По завершении этой миссии последующая миссия Поиски прошлого запускается автоматически.

ru.masseffect.wikia.com

Mass Effect: Andromeda прохождение - 22 Марта 2017

Пролог: "Гиперион"

Начинаем прохождение Mass Effect: Andromeda с просмотра зрелищного вступительного видео после чего очнувшись после 600 лет сна общаемся с доктором Лекси Т'Перро и АИ по имени СЭМ (взамен СУЗИ из прохождений предыдущих игр серии Mass Effect). После столкновения с неизвестным объектом осматриваем помещение поговорив с находящимися в нём людьми, по желанию проверяем как дела у сестры или брата, в зависимости от того за кого вы начали играть. Так же можно воспользоваться информационной стеной, после чего открыв дверь вместе с Корой отправляемся на мостик Гипериона. В следующем помещении прежде чем пойти дальше нужно узнать причину сбоя, делаем это при помощи сканера включив его нажатием кнопки G и просканировав силовой контур нажатием ПКМ. После обнаружения неполадки переключаем силовое реле на отмеченной консоли, а затем проходим к монорельсу собирая по дороге блоки данных. Прибыв на мостик разговариваем с капитаном и Рейдером старшим. В итоге оказавшись в раздевалке осматриваем помещение собирая блоки данных, говорим с людьми и ищем свой шлем лежащий неподалёку. После того как найдём шлем, берём оружие и проходим в ангар, где после короткого разговора отправляемся на планету.

При просмотре видеопрохождения игры Mass Effect: Andromeda для переключения между роликами используйте вкладку "Плейлист"...

На поверхности

После не особо удачного приземления отправляемся искать остальных членов отряда. Обнаружив обломки корабля и инопланетян рядом с ними пытаемся вступить в контакт или сразу начинаем стрелять, огонь открыть так или иначе всё равно придётся. Пристрелив пару пришельцев говорим с ещё одним выжившим по имени Фишер. Далее осмотрев местность собираем припасы раскиданные неподалёку после чего отправляемся искать других членов команды. Уничтожаем по дороге всех врагов, а так же выполняем задания "по желанию", такие как "Найти Грира", "Осмотреть разбившийся корабль", Найти источник сигнальных ракет", "Осмотреть пещеру". Так же по пути нам попадётся неизвестные развалины которые так же стоит осмотреть, внутри развалин нужно будет пробраться в запертое помещение и включить там генератор, после чего осматриваем комплекс вступив в бой с неизвестным роботом. В итоге выполнив все задания по желанию отправляемся на поиски второго челнока, а после того как обнаружим его защищаем команду от атакующих инопланетян. По окончании боя собрав боеприпасы и дополнительное оружие. Отбив ещё одну атаку пришельцев отправляемся искать Первопроходца, а встретившись с ним следуем за Райдером старшим атакуя вражеские позиции. Проникнув в комплекс занимаем оборону поставив напарников в указанных точка и отстреливаем атакующих пришельце, пока Первопроходец занимается расшифровкой, по по окончании процесса расшифровки помогаем старшему Райдеру открыть ворота и смотрим очередное видео.

Воссоединение с "Нексусом"

Воспользовавшись монорельсом попадём на борт Нексуса, там ищем сотрудников сканируя окрестности, так же можно поговорить с ИИ Авиной. В итоге обнаружив строителя разговариваем с ним и с подошедшим Тирэном Кандросом после чего отправляемся в командный центр Нексуса. По прибытии общаемся с директором Танном в штабе Первопроходцев, после чего нужно будет отдельно поговорить с Танном, Кеш, Кендросом и Эддисон, вообще только разговоры и ничего больше.

Саботаж на станции

По просьбе техника Раджа Патиля проверяем при помощи сканера отмеченные системы Нексуса в поисках намеренных повреждений системы. У двух панелей можно будет обнаружить провода ведущие к другим реле. Дойдя по проводам до других реле так же сканируем и их после чего отправляемся по монорельсу в другой отсек чтобы поговорить с "диверсантом" Зарой Келлус. После разговора выясним что диверсии устраивает кто то другой. Чтобы выяснить личность диверсанта отправляемся в командный центр проверять записи систем охраны. Не сильно повреждённой окажется только третья запись после её восстановления сканируем сотрудников безопасности "Нексуса" в центре управления и на "Гиперионе". Обнаружив некого Дейла Аткинса разоблачаем его.

Первый убийца

Для расследования убийства первым делом говорим с охраной тюрьмы в командном центре, а затем и с обвиняемым. Далее следует поговорить с Кандросом и по желанию заново прослушать запись на консоли неподалёку, после чего разговариваем со свидетелем по имени Шоу. Последним разговором на станции будет общение с директором Танном, после которого нам нужно отправится на Эос и осматриваем место преступления. Прибыв на место и приступив к сканированию осматриваем элементы брони, в итоге оказавшись в гнезде каркинов. Уничтожив всех монстров обнаружим ещё одну часть брони просканировав которую изучаем её получив таким образом доступ к данным которые докажут невиновность Нилкена. Так же мы сможем прослушать аудиозапись после чего нужно будет поговорить с Нилкеном.

С чистого листа

Получив в пользование свой личный корабль под название "Буря", немного напоминающий "Нормандию" отправляемся бороздить просторы галактики Андромеда. Первое наше задание будет на планете Эос, в конечном итого нужно очистить атмосферу от радиации, но в начале осматриваем основное строение "Объекта 1". Дверь в строение окажется закрыта, так что отправляемся искать код доступа к запертым строениям, он будет на одном из блоков данных в отмеченном помещении. Открыв запертую дверь осматриваем станцию управления питанием после чего отправляемся к ещё одному запертому здания, где разговариваем по рации с Клэнси Арквистом. Далее отправляемся запускать генераторы включив первый сканируем отмеченную силовую вышку после чего забираемся к её верхушке, где ещё раз включаем генератор. В итоге включив обе энерговышки отстреливаем напавших кеттов после чего возвращаемся к Клэнси поговорив с которым подходим к консоли и восстанавливаем питание.

После восстановления питания можно осмотреть ранее запертые помещения, так же нам нужно будет найти транспорт, для этого сканируем разбросанные по территории контейнеры. Обнаружив нужный контейнер запрашиваем с орбиты передовую станцию после чего сможем открыть контейнер и получить вездеход. На нашем новом средстве передвижения отправляемся проверять странный сигнал поступающий от инопланетного устройства. Прибыв на место пытаемся подключится к устройству, а после неудачной попытки лезем на одну из колон чтобы провести сканирование глифа. Затем вернувшись к консоли активируем инопланетное устройство после чего знакомимся с Пиби и отбиваем атаку сборщиков. Далее нам нужно будет включить ещё два инопланетных монолита, просканировав предварительно ещё по два глифа на каждом (на колоннах просканировав которые можно увидеть провод ведущий к глифу).

При включении инопланетных устройств также придётся отбиваться от врагов, а на одном из монолитов для включения необходимо будет расшифровать код Реликтов расположив глифы так чтобы в каждой из четырёх клеток не было одинаковых (как на скриншоте). После включения монолитов едем месту сведения лучей, там мы снова встретим Пиби и вместе с не спускаемся в подземелье. Открыв дверь и спрыгнув вниз начинаем обследовать хранилище Реликтов, обнаружив ещё одну консоль и активировав её следуем за контуром расположенном в стенах и полу. В итоге наткнувшись на ещё один "колодец с переменной гравитацией" продолжаем спуск в глубины комплекса. В итоге наткнувшись на протекающий контур чиним его предварительно просканировав протечку, после чего продолжаем двигаться вдоль контура. Чтобы пройти через пещеры поднимаем при помощи консолей реликтов части пола. Добравшись до указанной консоли активируем её после чего бежим в указанном направлении чтобы выбраться из хранилища. Далее отправляемся в указанное место чтобы основать аванпост, там перебив всех кеттов и ещё раз поговорив с Драком приглашаем его в свою команду, после чего летим на "Нексус" для разговора с Танном в штабе первопроходцев.

Секретный проект

Обнаружив в пустыне объект "Стойкость" осматриваем его обнаружив в одном из помещений консоль после включения которой на наш отряд нападут кетты. Перебив всех кеттов, а так же монстра по имени Демон ищем тайный проект Объекта 2, обнаружив очередную консоль включаем её после чего нам нужно будет найти две из трёх деталей. Одна из деталей будет лежать на полу в этом же помещении, вторая в пустыне возле разбитого челнока. В итоге обнаружив все детали возвращаемся на Объект 2 и сканируем научный проект выполнив задание и получив научные данные Млечного Пути.

Луч надежды

Продолжая прохождение основного сюжета отправляемся в систему Онаон, где встретимся с кораблём Кеттов. После короткого разговора и последующего удачного побега через "скверну" приземляемся на планете Айя, где встретим инопланетян расы Ангара. Поговорив с местным губернатором по имени Пааран Шие следуем за ней в ангарский штаб сопротивления. В штабе поговорив с Эфрой и Джаалом, последнего в итоге можно будет взять в свой экипаж. Далее для продолжения задания "Луч надежды нужно будет выполнить одно из двух порученных Ангарами заданий, а именно посетить планеты Хаварл иди Воелд.

Закончив помогать учёным возвращаемся на "Бурю" и разговариваем с Эфра Де Тершаав, после чего отправляемся на планету Воелд в системе Нол. Прибыв на место быстро, пока не замёрзли, бежим в указанном направлении по тропе подсвеченной красными фонарями (как в прохождении Dead Space 3). Встретившись с командиром сопротивления отправляемся к секретному объекту кеттов, где при помощи СЭМа проходим через защитное поле. Для взлома находим точку доступа, а проникнув под щит пробираемся в помещение комплекса через вентиляцию предварительно расстреляв решётку. Уничтожив первый отряд врагов разговариваем с бойцами сопротивления после чего решив разделится отправляемся Мошаэ. Дойдя до помещения с консолью воспользуемся ею чтобы открыть запертую дверь, после чего проходим по коридорам в указанном направлении.

В итоге добравшись до помещения закрытого щитом отключаем его при помощи консоли после чего сканируем капсулы и подключаемся к ещё одной консоли стоящей в центре помещения. Двигаясь дальше наткнёмся на помещение где ангара превращают в кеттов, перебив всех врагов разговариваем с Джаалом после чего начинаем преследовать Кардинала. В конце концов догнав противника чтобы одержать над ним победу в первую очередь стреляем в дрона устанавливающего защитное поле вокруг Кардинала. После того как защитное поле будет отключено стараемся нанести максимальный урон противнику пока тот не установил новую защиту. Так же в бою с Кардиналом не стоит попадать в энергетические сферы которыми тот стреляет. Одолев врага общаемся с Мошаэ, в разговоре нам нужно будет выбрать уничтожить комплекс кеттов или спасти пленённых ангарцев. После этого выбираемся на крышу и отбиваемся от кеттов в ожидании эвакуации. Вернувшись на Айю отправляемся с Мошаэ в хранилище, после чего общаемся с Эфрой и Мошаэ в штабе Сопротивления.

Помощь учёным Хаварла

После высадки на планете проходим не группе строений названых Даар Пелаав, там нам нужно будет поговорить с Кииран Далс которая попросит нас освободить попавших в криостаз учёных Ангара. Для выполнения данного задания проходим к ближайшему монолиту перебив по дороге всех роботов и взламываем консоль реликтов. Для взлома консоли понадобится просканировать два глифа которые вы сможете найти неподалёку на монолите. Сам же взлом как и Эосе осуществляется расстановкой глифов в сетке, так чтобы они не повторялись не в рядах, не в столбцах или выделенных формах. После того как освободите учёных возвращайтесь с докладом в Даар Пелаав к Кииран Далс.

Кора Харпер: Ковчег Азари

Получив письмо от Коры Харпер и поговорив с ней отправляемся на Эос, где пообщаемся на счёт пропавшего ковчега Азари с Гидарией находящийся на аванпосте Продромос. Далее отправляемся на планету Воелд чтобы отследить там сигнал "Перифоны". Прибыв на место и проехав на вездеходе к указанной позиции начинаем поиски корабля, из за большого количества льда и залежей некоторых минералов у нас будет несколько сигналов так что придётся проехаться по всем отмеченным точка. Добравшись до нужного места и зачистив его от кеттов осматриваем обломки корабля в поисках приёмопередатчика "Перифоны", а после того как найдёте устройство придётся подождать пока Кора взломает коммуникатор.

Удаление сердца

После выполнения задания "Встреча с семьей" получим данное задание, а точнее возможность проникнуть на базу кеттов. Отправившись оп указанным координатам попадём в пещеру ведущую на базу противника, взломав через консоль код щита проникаем внутрь продолжая двигаться по пещере и уничтожая врагов. Выбравшись на поверхность поднимаемся вверх по тропе до строений базы кеттов. Проникнув в помещения базы выполняем обход системы безопасности отключая кеттские генераторы в количестве трёх штук. После чего нужно будет уничтожить охранный терминал кеттов, открыв таким образом путь к ядру базы в центральной башне. В итоге взломав очередную панель спрыгиваем в открывшийся люк и зачищаем от кеттов очередное помещение. Продолжив двигаться вниз по коридору окажемся в ангаре, где нам нужно будет уничтожить три посадочные платформы. Попав на одну из платформ выясним что управление заблокировано и чтобы обойти блокировку нужно найти и активировать терминал. СЭМ обнаружит несколько дополнительных терминалов в ангаре, наша задача найти нужный параллельно отбиваясь от атак Кеттов. После того как уничтожите все терминалы останется ликвидировать прибывшего Префекта и оставшихся защитников кеттов, а так же попасть на верх башни в наблюдательное помещение "Зенит". В итоге оказавшись в нужном месте при помощи консоли обезвреживаем базу кеттов после чего создаём в отмеченном месте аванпост на Воелде. А для завершения задания "Удаление сердца" возвращаемся к Баксил.

Атака на базу Кеттов

Для выполнения этого небольшого задания сканируем охранную матрицу на предмет уязвимостей. После чего устраиваем диверсию и получаем доступ к безопасному хранилищу из которого выносим всё что не приколочено (не забудьте осмотреть как верхнее так и нижнее помещение).

Во тьме

После выполнения задания "Удаление сердца" силовое поле накрывающее место раскопок будет отключено и мы сможем проверить повреждённый сигнал. Проникнув под отключенный купол спускаемся в ледяную пещеру, где СЭМ обнаружит неподалёку устройство связи. Наша задача обнаружить устройство которое будет находится на трупе лежащем в небольшом тупике по правой стороне пещеры. Проверив блок данных возвращаемся к старшему разведчику Каасу.

Поиски прошлого

Спустившись глубже в ледяную пещеру уничтожаем всех встреченных по пути кеттов после чего нужно будет освободить захваченных ангара и поговорить с одним из освобождённых. Далее пройдя к перегородке сканируем её после чего отойдите на безопасное расстояние чтобы взорвать стену. После того как стена будет разрушена проходим в зал, где обнаружим огромный компьютер с древним ИИ. После разговора с компьютером нужно будет решить оставлять жизнь этому ИИ или уничтожить, спасая таким образом одного из освобождённых ангара.

Пропавшие учёные

Отправляемся по указанным координатам и сканируем найденные обломки и тела, так же нужно будет прочесть аудиозапись. Закончив на месте крушения отправляемся по запланированному учёными маршруту доехав до указанной точки обнаружим Архитектора Реликтов. Чтобы победить Архитектора дождитесь пока он опустится на землю, затем заняв оборону в одном из зданий поблизости стреляем по ногам противника и ему в пасть (смотря что указанно в качестве цели). Так же в бою с Архитектором Реликтов периодически нужно будет менять позицию переходя в другие здания и отстреливать мелких Реликтов. В итоге повредив три конечности и расстреляв пасть гигантского робота (разрушив контуры головы и ног), подходим к поверженному противнику и подключаемся к нему, после чего разговариваем с Прийей Блейк.

Восстановление мира

Для выполнения данного задания нам нужно будет активировать три монолита расположенных на данной планете. Проехав к указанному месту сканируем три глифа после чего подходим к консоли реликтов и активируем монолит расставляя недостающие глифы, которые не должны повторяться в рядах столбцах и выделенных формах, как показано на скриншотах. Далее повторяем процедуру ещё на двух монолитах, предварительно просканировав по три глифа на каждом. После удачной активации трёх монолитов отправляемся ко входу в хранилища, где спускаемся вниз по гравитационному колодцу. Спустившись вниз включаем аварийный генератор, для этого активируем консоль после чего снимаем с хранилища блокировку перемещаясь от одного термогенератора к другому чтобы не замёрзнуть. Перебив по дороге всех реликтов и добравшись в итоге до нужного места активируем очередную консоль после чего покидаем зону очищения и выходим из хранилища улучшив таким образом условия обитания на ещё одной планете.

Продолжение следует...

easygames.su

Доступ к базам данных банков и «покупная уязвимость»

В конце прошлого года theRunet писал о самых простых способах хакерских атак на банки. Теперь более подробно рассмотрим способы получения доступа в базу данных и расскажем о том, как организации могут защитить себя от атак.

Стоит отметить, что база данных системы дистанционного банковского обслуживания (БД ДБО) всё-таки содержит информацию не о «реальных» деньгах, а лишь передаёт информацию об операциях в центральную автоматизированную банковскую систему (АБС).

Но, одна из очень распространённых проблем в наших банках — отсутствие проверки электронной подписи клиента при выгрузке платёжных поручений из ДБО в АБС. Т.е. злоумышленник, получив доступ в БД ДБО, может сделать поддельную запись о платёжном поручении от любого клиента на любой счёт, при этом поставить лишь «галочку», что подпись данного платежного поручения была проверена и, что оно может быть выгружено в АБС.

Дальше это поручение автоматически уйдёт и исполнится в АБС. Таким образом, важно понимать, что после того, как злоумышленник получит доступ в базу данных, его почти ничто остановить не сможет. Путей получения доступа в базу данных, имея доступ к корпоративной сети банка (через захваченный хостинг), очень много.

Способы получения доступа к базе данных

Во-первых, это корпоративный домен на базе MS AD. Без корректной и хорошей настройки он представляет собой достаточно слабо защищённую инфраструктуру, особенно, если злоумышленник имеет доступ хотя бы к одному из компьютеров, входящих в домен (а в нашем сценарии это так).

Одной из основных проблем AD является его глубокая интеграция. И если злоумышленник захватит контроль хотя бы над одним хостом, то он сможет вынуть из его памяти учётные данные какого-то множества пользователей, и, используя их, будет захватывать контроль над другими серверами, вытаскивать учётные данные оттуда и продолжать атаку.

Итогом окажется нахождение учётной записи, имеющей доступ на сервер базы данных ДБО или АБС. На первый взгляд, кажется, что это непросто. Однако, описанная выше техника — одна из самых распространённых и хорошо проработанных. К тому же, она давно автоматизирована.

Второй пример – это уязвимости конкретной АБС или ДБО, а также их компонентов. Возможностей для атаки изнутри сети гораздо больше, чем снаружи. Так, были случаи, когда, например, любой пользователь сети имел возможность аутентифицировать в системе с максимальными правами, просто зная имя администратора системы.

Или, например, когда через веб-функционал системы, созданный для работы с клиентами ДБО, любой пользователь корпоративной сети мог без аутентификации читать файлы сервера. И, как вариант, прочитать файл с паролем от базы данных ДБО. Кроме того, те же базы данных от компании Oracle по умолчанию содержат ряд критичных уязвимостей, которые разработчик не исправит в ближайший год-два точно (архитектурные уязвимости). А вот злоумышленник ими воспользоваться может и получить доступ в БД. Причём для этого ему даже не нужны учётные данные.

Таким образом, мы видим, что злоумышленник достаточно просто может атаковать внутренние системы банка и получить от этого большую финансовую выгоду. Ведь всё, что ему нужно – захватить один из хостов внутри корпоративной сети, что достаточно просто, и он будет обладать потенциалом доступа к внутренним системам.

Способы защиты

Надо помнить, что безопасность – это комплексный и изменяющийся процесс, так что универсальной таблетки не существует. При этом ущерб можно минимизировать. Вот несколько советов от Владимира Фоменко, директора хостинговой компании King Servers:

Во-первых, это хорошая сегментация сети, а также строгие правила на файерволлах. Как показывает опыт внутренних аудитов, этим пренебрегают в очень многих банках.

Во-вторых, это инвентаризация и регулярное обновление программного обеспечения. Это сверхнеобходимо – знать, что есть и внутри, и особенно снаружи вашей сети. Причём не просто знать название программного обеспечения, а иметь представление о его версии и возможностях, версии дополнительных модулей и библиотек.

В-третьих, стоит упомянуть про социальную инженерию. Человеческий фактор исправить трудно, но ограничить настройками – легко. Так, например, по статистике атак на пользователей, примерно в 7 случаях из 10 для захвата контроля используются уязвимости в Java. При этом надо понимать, что для Java систематически появляются в общем доступе уязвимости «нулевого дня» (без исправлений от разработчика) и обновления здесь не является решением, так как атака может произойти до выпуска обновления.

Зато корректными настройками мы можем ограничить всех пользователей от использования Java, за исключением тех, кому это реально необходимо (а таких будет совсем не много). Ну и конечно, систему надо проверять. Пен-тест, или глубже – аудит, покажет, каков же реальный уровень защищённости системы, что же злоумышленник сможет сделать с вашей системой.

Троянцы, DDos-атаки и «чистый взлом»

Возвращаясь к атакам на банки, на чёрном рынке сейчас активно продвигается BackDoor.IRC.Medusa.1 — тот самый троянец, что с 11 по 14 ноября 2016 года использовался в атаках на веб-сайты Rosbank.ru (Росбанк), Eximbank.ru (Росэксимбанк), а также Fr.livraison.lu и En.livraison.lu (сеть ресторанов Livraison) и Korytov-photographer.ru (частный веб-сайт). Создатели троянца утверждают, что ботнет из 100 зараженных компьютеров способен генерировать до 25 000 запросов в секунду с пиковым значением 30 000.

Сколько таких троянцев находится в дремлющем состоянии в российских банках сказать трудно, но нельзя исключать, что организаторы атак лишь ждут удобного случая, чтобы обрушить банковскую систему.

Когда банк сталкивается с публичной угрозой атаки скорее всего подготовительный этап прошел некоторое время назад и возможно, что сама атака уже начата. Чтобы оценить серьезности угрозы, нужно понять, о чем именно идет речь. Если это обычная DDoS-атака, то сегодня они происходят через взломанные домашние роутеры, тот самый интернет вещей. В этом случае атаку может проводить 1-2 человека.

Если речь от чистом взломе, то требуется много подготовительной работы. Нужно получить доступ к внутренней информации, найти слабые места в защите. В 95% случаев такие данные получают через инсайдерскую информацию или как еще говорят покупную уязвимость. В этом случае задействовано большое количество людей и подготовка требует времени и денег.

Почему важна безопасность дата-центра

Независимо от того, какой центр обработки данных используется в организации — частный или коммерческий, — перед компанией стоит непростая задача по обеспечению безопасности и целостности хранимой на нем информации. Защитные решения для таких систем должны быть гибкими: обеспечивая необходимый уровень безопасности существующей среды сегодня, они должны легко масштабироваться, чтобы поддержать любые ее изменения в будущем. Кроме того, такое решение должно включать специализированные технологии для защиты систем хранения данных и виртуальных сред.

Современная информационная система компании представляет собой комплекс отдельных взаимодействующих сегментов. Одним из сегментов является периметр информационной инфраструктуры, можно выделить внешний и внутренний периметр инфраструктуры.

Внешний периметр (классический firewall) обеспечивает безопасность при атаках извне, соответственно внутренний обеспечивает безопасность при атаках направленных изнутри компании. Как внешний периметр, так и внутренний должен основываясь на желательной аутентификации и в любом случае на авторизации пользователей предоставлять доступ всем участвующим сторонам к необходимым сервисам и данным.

В свою очередь основными задачами внутреннего периметра являются непрерывность бизнес процессов — практически отсутствие ложных срабатываний, тщательное отслеживание действий пользователя для предотвращения утечки информации и недопущения попытки использовать нелегитимное ПО для различных вредоносных действий.

Антивирусное программное обеспечение является одной из наиболее важных составляющих системы информационной безопасности. Однако когда необходимо обеспечить защиту крупных интрасетей от вирусов и других вредоносных программ, необходимо использовать специальные корпоративные версии защитных программных средств.

therunet.com

разбор реальной атаки / Блог компании Positive Technologies / Хабр

Изображение: Kevin Spencer | Flickr

Очень часто киберпреступники используют для взломов распространенные механики, а также недостатки защиты и уязвимости ИТ-систем. Этот тезис подтверждает и пример одного из расследований атаки на телекоммуникационную компанию из Восточной Европы — о нем мы сегодня расскажем подробнее.

Первый этап атаки: взлом периметра

Как правило атаки на корпоративную инфраструктуру проходят в два этапа — сначала злоумышленник взламывает ресурсы сетевого периметра из интернета, а затем, попав во внутреннюю сеть, закрепляется в инфраструктуре и получает доступ к критически важной информации и системам.В данном случае атакующий смог выявить публично доступные сервисы компании и обнаружил уязвимость в одном из них — в этом ему помогло использование автоматизированного сканера уязвимостей Acunetix.

При этом, взломщик практически не скрывал своих действий — при разборе инцидента в логах веб-сервера был обнаружен аномальный рост количества запросов. Но даже такие неаккуратные действия не были выявлены представителями компании — атака развивалась на протяжение нескольких месяцев. В журналах событий было множество записей о подозрительных действиях, но их даже время от времени никто не анализировал.

Объём журналов ошибок веб-сервера

В результате сканирования злоумышленник смог найти в одном из веб-приложений компании критическую уязвимость «внедрение операторов SQL». Проэксплуатировав ее, взломщик получил не только root-доступ к базе данных с учетными записями всех пользователей, включая администраторов, но и возможность выполнять команды на сервере с привилегиями СУБД.

Атакованный сервер был подключен к внутренней сети, что открыло доступ к другим ее ресурсам. Сетевое взаимодействие в ходе атаки осуществлялось по ICMP-туннелю — данные передавались на внешний выделенный сервер, арендованный в США. В ходе расследования выяснилось, что злоумышленник скомпрометировал всего три веб-сервера, получив к ним доступ с правами локального администратора — эти машины и стали точками входа во внутреннюю сеть организации.

Второй этап: развитие атаки во внутренней сети

Проникнув во внутреннюю сеть, злоумышленник начал поиск целей для развития атаки — с помощью сетевого сканера nmap он смог выявить на активных узлах открытые для подключения интерфейсы сетевых служб (TCP и UDP), определить по баннерам версии используемого ПО, а также определить потенциально уязвимые службы. Параллельно он занимался поиском веб-приложений и ручным анализом ресурсов компании.В качестве следующей цели были выбраны терминальные серверы, предоставляющие пользователям ресурсы для решения различных задач. Из-за недостаточного уровня изоляции сессий пользователей компрометация одной учетной записи могла повлечь компрометацию учетных записей других пользователей терминального сервера. По причине использования словарных паролей для учетных записей локальных администраторов злоумышленник легко получил привилегированный доступ сразу к нескольким терминальным серверам и скачал содержимое размещенных на них баз данных.

Кроме того, на одном из серверов полученные привилегии позволили создать дамп памяти процесса lsass — ему соответствует сервис, являющийся частью ОС Windows и отвечающий за аутентификацию локальных пользователей компьютера. Из дампа памяти с помощью распространенной утилиты mimikatz было извлечено множество учетных данных (включая пароли в открытом виде) пользователей, которые проходили аутентификацию на этом сервере, в том числе привилегированных. Среди полученных данных были служебные учетные записи для поддержки терминальных серверов, а также различные учетные записи домена.

Полученный злоумышленником уровень привилегий позволил беспрепятственно развивать атаку с использованием учетных данных легитимных пользователей. Всего за месяц ему удалось добиться компрометации множества ресурсов. Например, в ходе атаки была получена информация об идентификаторах и хешах паролей пользователей ОС Windows (базы данных SAM), данные о конфигурации и адресации сети, сведения об учетных записях пользователей, криптографические ключи базовых станций, и другая информация.

Далее атака развивалась в направлении нескольких серверов, работающих под управлением устаревшей версии ОС Windows — на них располагались базы данных и ресурсы БИС. Для получения анонимного доступа с системными привилегиями к этим серверам злоумышленник воспользовался критической уязвимостью MS08-067, сведения о которой были опубликованы еще в 2008 году, тогда же был опубликован общедоступный эксплойт. Серверы были полностью скомпрометированы, а содержимое баз данных похищено.

Расследование

Инцидент был выявлен, когда атака уже развивалась длительное время — специалисты компании заметили зарегистрированные в выходные дни многочисленные попытки подбора учетных данных SSH для внутренних узлов со скомпрометированных СУБД-сервисов. На первом этапе расследования они выявляли скомпрометированные ресурсы самостоятельно, а затем привлеки специалистов Positive Technologies. В ходе расследования выяснилось, что к этому моменту злоумышленник имел доступ ко внутренним узлам корпоративной сети уже в течение 5 месяцев.Экстренные меры, включавшие смену паролей для скомпрометированных учетных записей, а также выключение либо изоляцию скомпрометированных объектов инфраструктуры, позволили остановить развитие атаки. При этом она продолжалась до тех пор, пока все выявленные каналы взаимодействия нарушителя с узлами в интернете, с которых велась атака, не были перекрыты. Однако все это не исключает того, что у злоумышленника может сохраняться альтернативный способ доступа к сети.

Как можно было избежать проблем

Атака затронула ключевые подразделения организации, при этом с большой вероятностью были затронуты интересы и данные клиентов организации. Но при всем этом, атаку можно было бы легко предотвратить, если бы защита корпоративных ресурсов находилась на более высоком уровне.Например, если бы у пострадавшей организации был внедрен централизованный мониторинг с помощью системы корреляции и консолидации событий безопасности (SIEM), то служба безопасности своевременно получила бы уведомление о событиях, связанных с началом атаки, и смогла бы принять необходимые меры по предотвращению инцидента.

Отразить атаку еще на этапе проведения взломщиком разведки для поиска уязвимостей можно было бы межсетевым экраном уровня приложений (WAF) — например, PT AF. Такой инструмент позволяет блокировать попытки взлома и выявлять цепочки развития реальных атак, передавать информацию о произошедших событиях в SIEM для уведомления сотрудников службы безопасности и последующего оперативного реагирования.

Минимизировать риски подобных инцидентов можно и с помощью внедрения всем известных мер информационной безопасности, включающих проведение анализа защищенности веб-приложений и устранение найденных уязвимостей, внедрение строгой парольной политики, применение актуальных версий ОС, а также сегментацию сети и строгое разграничение доступа.

Полный отчет по итогам расследования описываемого инцидента доступен по ссылке: www.ptsecurity.com/upload/corporate/ru-ru/analytics/Telecom-Incident-Investigation-rus.pdfhabr.com

Пароли к сейфам в Prey — Prey

В Prey на «Талосе-1» вам встретится немало сейфов, в которых спрятаны вещи сотрудников, а иногда и весьма ценные наработки «Транстар». Но вот не задача, все сейфы запаролены. В этой статье мы собрали для вас коды от сейфов в Prey, а также не забыли и о их содержимом. Воспользуйтесь оглавлением, чтобы сразу перейти в локации с интересующим вас сейфом.

Оглавление:

Сейф в лаборатории симуляции

Пароль: 5150

Уровень взлома: Хакер 3

Разбив окно своих «апартаментов», вы попадаете в лабораторию симуляции. Проследовав по указателю с надписью «Simulation debrifing», вы обнаружите комнату для послеоперационного обследования с первым встретившимся вам сейфом в углу и терминалом Марко Симмонса. Код от сейфа был написан на доске, стоящей в противоположном углу, но затем стёрт.

Однако, вы можете увидеть его в первом видеофайле Моргана, в котором он обращается к самому себе. Видео сообщение было записано как раз в этой комнате, стоит лишь повернуть камеру и взглянуть на доску. Видеофайл вы найдёте в кабинете Моргана Ю, когда будете проходить сюжетное задание «Кабинет с отличным видом».

Содержимое сейфа в комнате с послеоперационного обследования:

- Чертёж инъектора (психостимулятор). Где найти другие чертежи читайте здесь.

- Несколько инъекторов

- Экзотическая материя

- Случайный чип для психоскопа.

Сейф в кабинете службы безопасности

Уровень взлома: Хакер 3

На уровне 1 холла «Талоса-1» возле выхода в отсек для шаттла расположен кабинет службы безопасности. О том, как в него попасть и где найти пропуск, читайте в соответствующей статье. В кабинете установлен сейф службы безопасности, требующий пароля. Он указан в книге «Орит», лежащей на столе. В качестве кода от сейфа использованы цифры в названии. Так как пароли от сейфа могут меняться, расскажем на примере нашего прохождения: в названии написано «Книга Судей 5:26», значит код сейфа — 0526.

Содержимое сейфа службы безопасности:

- Чертёж патронов 12 калибра. Где найти другие чертежи читайте здесь.

- Утилизирующая граната

- ЭМ-заряд

- Нуль-волновой глушитель

Сейф доктора Девриса в травмпункте

Уровень взлома: Хакер 2

Пароль: 7324

В травмпункте, расположенном в холле «Талоса-1» на уровне 2, есть кабинет Хедрика Девриса, в котором стоит его личный сейф. Подобраться к нему не так-то просто. Вам нужен пропуск сначала от травмпункта (где найти его, читайте здесь), затем пропуск от кабинета доктора Девриса, который вы найдёте у трупа Девриса на уровне 4 холла «Талоса-1» возле главного лифта. И это случится лишь тогда, когда вы доберётесь до туда через кучу других локаций.

Если вы нашли все пропуска, то вам потребуется пароль от сейфа доктора Девриса. Он нацарапан на стене в запертой комнате карантина, который также расположен в травмпункте. Код от карантина вы найдёте в электронном письме на терминале в кабинете Матиаса Коля, который соседствует с кабинетом Девриса. Осталось лишь разобраться с Тревором Янгом, который там содержится. Спасёте вы его или убьёте?

Содержимое сейфа доктора Девриса в травмпункте:

- Несколько аптечек

- Набор для ремонта костюма

- Нейромоды (3 штуки). Где найти другие нейромоды, читайте здесь.

Сейф отдела баллистики

Уровень взлома: Хакер 1

В лаборатории баллистики, расположенной на уровне 1 аппаратной лаборатории, есть сейф отдела. Код от него вы найдёте в этом же помещении. В другой части лаборатории вы увидите решётку, прислонённую к стене, за которой лежат материалы для фабрикатора и записка-стикер с кодом от сейфа. Вам придётся воспользоваться способностью «Подъём 1», чтобы отодвинуть её, однако, вам могут помочь и какие-нибудь хитрости.

В сейфе отдела баллистики вы найдёте лишь материалы для фабрикатора: экзотическую материю, пластик и минералы.

Сейф директора Торстейна

Пароль: 9954

Уровень взлома: Хакер 3

Сейф директора Торстейна стоит в его кабинете, который расположен на уровне 2 аппаратной лаборатории. Помимо того, что вам придётся разузнать код от кабинета, так ещё сейф требует пароля. Где найти код от кабинета директора Торстейна смотрите здесь.

Йорген Торстейн видимо не сильно надеялся на собственную память, так как оставил для себя подсказку и прикрепил её на сейф. В ней указаны два элемента из периодической таблицы. Вам остаётся лишь найти их на ней, кстати, сама таблица весит на стене неподалёку, и соединить их порядковые числа в код.

Содержимое сейфа директора Торстейна:

- Несколько инъекторов

- 9-мм патроны

- Утилизирующие гранаты

Сейф в кабинете доктора Келструпа

Уровень взлома: Хакер 4

Код от сейфа доктора Келструпа вы получите от Алекса Ю после того, как откалибруете свой психоскоп по заданию. Сам сейф стоит в его кабинете, расположенном недалеко от пункта калибровки психоскопа в атриуме лаборатории психотроники (уровень 2). Влезть в кабинет придётся через одно из окон, замурованное ГИПС-пушкой, так как пропуск от кабинета находится внутри у трупа Келструпа.

Содержимое сейфа директора Келструпа:

- Чертёж нейромода. Где найти другие чертежи читайте здесь

- Нейромоды (2 штуки). Где найти другие нейромоды, читайте здесь.

Сейф в пункте управления магнитосферой

Уровень взлома: Хакер 2

В пункте управления магнитосферой, что расположен на исследовательском уровне САГИТТы в районе перехода из сервисного туннеля в грузовой, есть сейф. Он стоит под лестницей, ведущей наверх, и естественно для того, чтобы открыть его, требуется пароль. Его вы найдёте недалеко, нужно лишь заглянуть в туалет. Там на полках за туалетной бумагой лежит записка с кодом от сейфа.

Содержимое сейфа в пункте управления магнитосферой:

- Набор для улучшения оружия

- Утилизирующие гранаты

- Запчасти

Сейф в кабинете Алекса

Уровень взлома: Хакер 3

Кабинет Алекса Ю находится в дендрарии на уровне 4, куда вы можете подняться на гравилифте, если у вас есть код от него, или по скале, на которой стоит офис Алекса. Сейф Алекса Ю спрятан в помещении за служебным люком, который в свою очередь заставлен ящиком. Люк находится недалеко от рабочего стола Алекса. Ящик от люка можно отодвинуть при помощи навыка «Подъём 2» или при помощи утилизирующей гранаты. Останется только ввести код от сейфа или взломать его.

Код от сейфа Алекса вы найдёте у Декабря, когда тот предложит вам встретиться в фойе отдела нейромодов (уровень 2, возле перехода в холл «Талоса-1») в ходе выполнения дополнительного задания «Кто ты, «Декабрь»?».

Содержимое сейфа в кабинете Алекса:

- Чип для психоскопа. Где найти другие чипы, читайте здесь.

- Пропуск от апартаментов Алекса Ю

- Транскриптор Моргана Ю

- Нуль-волновой глушитель

- Нейромоды. Где найти ещё нейромодов, читайте здесь.

Сейф в каюте Джады Маркс

Уровень взлома: Хакер 4

В каюте Джады Маркс в жилой секции установлен её личный сейф, к которому вам понадобится код. К эту сейфу вас приведёт дополнительное задание «Золотой пистолет». Пропуск от каюты вы найдёте там же, где и код от сейфа — у трупа Мариетты Киркос (о ней ниже).

Пароль от сейфа Джады Маркс вы получите, прослушав запись на транскрипторе Мариетты Киркос, как и само задание «Золотой пистолет». Труп Мариетты Киркос находится в дендрарии на уровне 3. Он лежит строго под офисом Алекса Ю, точнее возле опор, на которых офис удерживается на скале. Вы можете взобраться по скале снизу, чтобы добраться до Мариетты, либо подняться в офис Алекса на гравилифте, а затем спуститься к опорам.

Также вы можете узнать пароль от сейфа Джады Маркс из той же записи, но с её собственного транскриптора, который вы найдёте рядом с её трупом на мостике «Талоса-1» в каюте капитана на втором уровне.

Содержимое сейфа Джады Маркс:

- Набор для улучшения оружия

- Золотой пистолет «Артемида» капитана Джады Маркс

Сейф в каюте Лоренцо Кальвино

Уровень взлома: Хакер 4

В каюте 111, принадлежащей Лоренцо Кальвино, в жилой секции на уровне 1 спрятан сейф. Он находится за изображением «Зеркала». Отключите «Зеркало» на терминале Кальвино или просто разбейте его по середине, чтобы найти сейф. Код от сейфа написан в записке, лежащей на втором столе напротив сейфа. Пропуск от каюты Кальвино можно найти в его тайнике в мастерской в аппаратной лаборатории, о чём в подробностях вы можете прочитать здесь.

Содержимое сейфа Кальвино:

- ЭМ-заряд. Где найти ещё оружия и усройств, смотрите здесь.

- Нейромоды (3 шутки). Где найти ещё нейромодов, читайте здесь.

Сейфы в хранилище данных

Уровень взлома: Хакер 4

В хранилище данных вам встретится два сейфа, код от которых будет одинаковым. Оба находятся на втором уровне локации. Первый сейф стоит в углу центра управления, недалеко от фабрикатора. Тут же находится рабочее место Даниэллы Шоу с её терминалом. Взгляните на обратную сторону монитора Шоу, он стоит по центру, и увидите записку с кодом от обоих сейфов.

Содержимое первого сейфа в хранилище данных:

- Набор для улучшения оружия

- Чертёж аккумуляторов для К-лучемета. Где найти другие чертежи, читайте здесь.

Второй сейф в хранилище данных установлен в небольшом кабинете с терминалом «База данных о добровольцах». Этот кабинет расположен напротив входа на второй уровень, рядом со входом в помещение с модулями данных. Вот только на двери кодовый замок, выдающий ошибку. Вы можете взломать замок, если обладаете навыком «Хакер 4», или пролезть в комнату с сейфом через потолок. Над закодированной дверью проходят синие мостики с проводами, заберитесь сначала на них, а затем по стене выше до красной лампы. Вам осталось лишь спрыгнуть в отверстия потолка той комнаты.

Содержимое второго сейфа в хранилище данных:

- Чертёж шокера «Ошеломителя»

- Нейромод. Нужны ещё нейромоды? О них можно прочесть здесь.

Сейф службы безопасности грузового отсека

Уровень взлома: Хакер 3

Авария, произошедшая на «Талосе-1», затронула не только аппаратную лабораторию. В грузовом отсеке А также образовалась пробоина. В районе пробоины вы обнаружите кабинет службы безопасности грузового отсека, в котором по прежнему находится сейф.

Код от сейфа службы безопасности грузового отсека вам сообщит Сара Элазар, когда вы встретите её по сюжету в грузовом отсеке. Она предложит помочь её группе в задании «Оборона грузового отсека» и скажет вам код от сейфа, чтобы вы могли взять от туда чертёж турелей, необходимых для задачи.

Содержимое сейфа службы безопасности грузового отсека:

- Чертёж портативной турели. Где найти чертежи для других предметов, читайте здесь.

- Нейромоды. Где найти ещё нейромодов, читайте здесь.

Сейф на посту службы безопасности жизнеобеспечения

Уровень взлома: Хакер 3

Кабинет службы безопасности, в котором установлен сейф, находится на первом уровне жизнеобеспечения, возле перехода в холл «Талоса-1». Чтобы получить доступ к сейфу, помимо кода от него, вам потребуется пропуск от кабинета, который вы можете найти в туалете, что находится в этом же коридоре. Пропуск лежит под решёткой в полу, подробнее описано здесь.

Код от сейфа на посту службы безопасности жизнеобеспечения вы можете узнать из записки, которую можно найти при обыске Эрики Тиг. Её труп лежит возле кабинета службы безопасности жизнеобеспечения.

Содержимое сейфа на посту службы безопасности жизнеобеспечения:

- Чертёж пистолета с глушителем. Где найти другие чертежи, можно узнать здесь.

- Нейромоды. Если нужно больше нейромодов, то обратитесь к соответствующей статье.

- Немного боеприпасов

Сейф на мостике в комнате для совещаний

Уровень взлома: Хакер 1

С офицерской палубы мостика «Талоса-1» можно попасть в комнату для совещаний, в которой вы обнаружите сейф. Чтобы войти в комнату вам потребуется пропуск или разводной ключ. Пропуск можно найти у Омара Боливара на офицерской палубе или у Билла Никсон-Грина в каюте капитана на уровне 2. Другой вариант — разбить окно рядом с дверью разводным ключом и влезть внутрь.

Код от сейфа на мостике можно узнать из записки, которая спрятана на столе капитана Джады Маркс в её каюте на втором уровне мостика «Талоса-1». Поднимите папку, лежащую на рабочем столе, и обнаружите записку с кодом.

Содержимое сейфа на мостике «Талоса-1»:

- Набор для улучшения оружия

- Нуль-волновой глушитель

- Нейромоды. Нужны ещё? Читайте здесь.

Сейф Мии Байер в её кабинете

Уровень взлома: Хакер 3

Сейф Мии Байер находится на третьем уровне отсека для шаттла в её кабинете. Подняться туда можно на гравилифте из пункта управления шаттлом на втором уровне, но сначала вам придётся включить его. В пункт управления шаттлом можно попасть, имея пропуск, который можно найти в комнате предполётной подготовки, или пробравшись через служебный люк над дверью в фойе. Подробнее о пропуске читайте в этой статье. Гравилифт включается через предохранитель за служебным люком, который расположен под потолком с боку от гравилифтов.

К сожалению, сейф Мии Байер вам придётся взломать, так как кода от него нигде нет. Ниже вы можете узнать его содержимое.

Содержимое сейфа Мии Байер:

- Нуль-волновой глушитель

- Нейромоды. Где найти ещё нейромодов, читайте здесь.

bethplanet.ru

10 атак на веб-приложения в действии / Блог компании ua-hosting.company / Хабр

Прикладной уровень является самой надежной защитой. Уязвимости, с которыми мы тут встретимся, зачастую полагаются на сложные сценарии ввода данных пользователем, что делает их трудноопределимыми с помощью систем обнаружения вторжений. Этот уровень — самый доступный извне. Для нормального функционирования приложения должен быть доступ через порт 80 (HTTP) или порт 443 (HTTPS). В схеме ниже веб-приложение полностью доступно извне, несмотря на брандмауэры и системы предотвращения вторжений:

В 2014 году SQL инъекции были ответственны за 8,1 процента всех подобных атак. Это делает его третьим самым используемым типом атаки, сразу после малваре и DDoS атак. Также можно взглянуть на список других атак общего применения, таких как неверная конфигурация безопасности, использования компонентов с уже известными уязвимостями и межсайтовым скриптингом (XSS). Квалифицированный атакующий может легко найти эти уязвимости и использовать их без риска быть обнаруженным.

Большинство уязвимостей были обнаружены в собственном коде веб-приложений, их называют уязвимостями нулевого дня. Это все потому, что уязвимости являются специфическими для каждого приложения и никогда не были известны ранее. Лучшая защита против этих атак — создание безопасных приложений. Разработчики должны быть осведомлены о том, как те или иные атаки работают, чтобы создавать защиту непосредственно в своих приложениях.

Обучение и информирование разработчиков об уязвимостях приложений является основной целью проекта Open Web Application Security Project (OWASP). Организация публикует списки десяти самых распространенных атак для веб-приложений. Данный список обновляется каждые три года и последний раз обновлялся в 2013 году.

Команда IBM X-Force Ethical Hacking использовала данные отчеты, чтобы создать подборку из десяти видео, которые демонстрируют ряд атак для каждой категории из списка OWASP. Каждое видео включает информацию о том, как предотвратить эти атаки и как использовать автоматизированные инструменты для тестирования подверженности приложения к каждому виду атак. Данные видео были изначально предназначены для внутреннего использования, но потом компания решила предоставить их в свободном доступе в сети Интернет.

Мы уже достаточно наговорились ни о чем, давайте же перейдем к самим видео файлам.

10. Непроверенный переход и редирект

Эта категория уязвимостей используется в фишинговых атаках, в которых жертв обманом перенаправляют на вредоносный сайт. Злоумышленники могут манипулировать URL-ми реального сайта, чтобы перенаправить пользователя на нужную им страницу. Вы можете увидеть как Джонатан Фитц-Джеральд (Jonathan Fitz-Gerald) демонстрирует эту атаку на видео, ниже:9. Использования компонентов с уже известными уязвимостями

Эта категория включает в себя различные приложения, которые продолжают использовать компоненты даже после обнаружения уязвимости в них. Злоумышленники с легкостью могут использовать уязвимости устаревших компонентов на приложения, которые их используют, так как эти уязвимости были уже давно доказаны и опубликованы. Любой скрипт-кидди можете произвести такой взлом.8. Межсайтовая подделка запроса

Этот тип атаки используется в сочетании с социальными проектами. На видео ниже, Бреннан Brazeau (Brennan Brazeau) демонстрирует, как злоумышленник может украсть деньги из банковского счета жертвы путем использования социальных медиа — и фотографии котиков:7. Отсутствие функции контроля уровня доступа

В данном случаи описывается ситуация, в которой функциональность более высокого уровня скрыта от более низкого или незарегистрированного пользователя вместо того, чтобы производить изменения через контроль доступов. Джон Заккато демонстрирует атаку, в которой пользователь более низкого уровня получает доступ к интерфейсу администрирования веб-приложения:6. Чувствительная экспозиция данных

Тут отсутствует шифрования данных во время перемещения и в состоянии покоя. Если веб-приложения, которые вы используете не правильно защитят конфиденциальные данные, такие как кредитные карты или данные аутентификации, злоумышленники могут украсть или изменить данные.5. Неправильная настройка безопасности

В данном видео будет исследована другая чрезвычайно опасная категория дефектов, которая связана с неправильной, неверной конфигурацией сервера или самого приложения.4. Незащищенные прямые ссылки на объект

В этом видео Фитц-Джеральд продемонстрирует атаку незащищенной прямой ссылки на объект, что позволяет злоумышленникам получить данные с сервера, манипулируя именами файлов. Вы увидите, как он терпеливо загружает файл, пока не получит всю базу данных.3. Межсайтовый скриптинг

Межсайтовый скриптинг тип уязвимости, позволяющий злоумышленникам вставить JavaScript на страницах реальных сайтов. Поступая таким образом, они могут полностью изменить содержимое сайта, чтобы получить возможность отправить учетные данные пользователя на любой другой сервере. Уоррен Мойнихан (Warren Moynihan) продемонстрирует нам как это может быть достигнуто, ниже:2. Повреждение аутентификации и управление сеансами

Brazeau обсуждает недостатки программирования, которые позволяют злоумышленникам обойти методы проверки подлинности, которые используются приложением:1. Инъекции

Инъекции позволяют атакующим изменить запрос бэкэнда команды через несанкционированный ввод данных пользователем. Мойнихан продемонстрирует несколько примеров SQL-инъекций и, самое главное, покажет как получить всю таблицу пользователя, включая пароли.На этом все. Спасибо за ваше внимание.

habr.com

Хакерские атаки на облачные сервисы

В наше время никого не удивишь информацией об очередной попытке взлома баз данных, банковских счетов и другой конфиденциальной информации вездесущими хакерами. Все это уже стало привычным и обыденным. Службы, занимающиеся предотвращением и раскрытием киберпреступлений, как правило, очень быстро устанавливают причины взломов и технологию их осуществления, но поимка преступников и предотвращение последующих атак находятся на очень низком уровне.

Источник: http://www.lookatme.ru/mag/live/14/210605-2014-hacker-attacks

Взлом облачного сервиса хранения фотографий компании Apple, iCloud

В конце августа этого года в соц. сетях, на форумах и на имиджбордах Всемирной паутины стали периодически появляться необычные фотоснимки. Вся пикантность ситуации заключалась в том, что свободному обзору были представлены фотографии известных поп-звезд и актрис в обнаженном виде.

В их числе оказались такие знаменитости, как Дж. Лоуренс, Кристен Данст, Аврил Лавин и многие другие представительницы звездной публики. Непристойный контент стал набирать популярность, и по мере ее роста, фотографий выкладывалось все больше и больше. Когда этим феноменом заинтересовалось ФБР, их количество уже исчислялось сотнями.

Конечно, не нам осуждать причуды знаменитых женщин, однако источник утечки был выяснен очень быстро. Оказывается, столь интимные фотоснимки достались хакерам в результате взлома облачного сервиса iCLOUD. Киберпреступникам понадобилось всего несколько месяцев, чтобы стать обладателями столь ценной фотоинформации.

В течение этого периода злоумышленники произвели сотни фишинг-атак на аккаунты знаменитостей, расположенные на популярном облачном сервисе. Какую они преследовали цепь, пока остается загадкой. Во всяком случае, информации о требовании денежного вознаграждения за проделанную работу в общий доступ не поступало.

Сами фигуранты этой скандальной истории вели себя вполне предсказуемо: в одних случаях — угрожая владельцам сервисов, на которых был размещен этот компромат, многомиллионными исками, в другом же — просто отрицая свое сходство с теми персонажами, которые были изображены на фото.

Специалисты самого ресурса утверждают, что подобная утечка стала возможна не из-за уязвимости системы защиты, а из-за наплевательского отношения к защите своих данных самими пострадавшими.

Источник: https://tjournal.ru/59848-hakery-ukrali-u-deloitte-lichnye-dannye-klientov

Похищение конфиденциальной информации с облачного сервиса компании Microsoft, Azure.

Международная консалтинговая корпорация Deloitte стала очередной жертвой хакерского взлома. Эту сенсацию опубликовала «The Guardian», ставя в известность своих читателей и о том, что сама компания принимала активное участие во многих проектах по кибербезопасности. По последним данным, от действий злоумышленников пострадало 244 000 сотрудников компании, а также некоторые ее клиенты.

Виной всему стала недопустимая оплошность самих пострадавших. Они имели неосторожность разместить свои личные данные на облачном сервисе Azure, принадлежащем компании Microsoft. Кроме деловой переписки, взломщики получили доступ к IP-адресам, личным данным сотрудников, а также к их паролям и финансовой информации.

По данным «The Guardian», кибератака произошла еще в конце прошлого, 2016 года, но информация о ней появилась лишь несколько месяцев спустя. Администрация компании подтвердила факт взлома своих систем и тот факт, что в число пострадавших попали не только сотрудники компании, но и некоторые ее клиенты. Шестеро из них уже получили уведомление о случившемся событии.

По результатам внутреннего расследования стало понятно, что вход в систему был совершен через защищенную всего лишь обычным паролем учетную запись администратора компании. Специалисты пока не выяснили, кто стоял за этим вмешательством, но предмет интереса хакеров был точно определен. Основной мишенью взломщиков стали американские компании, пользующиеся услугами Deloitte.

ФБР продолжает расследование инцидента, но комментировать что-либо отказывается, поскольку оно еще не завершено. Официальный представитель Deloitte выступил с заявлением, что компания не планирует приостанавливать свою деятельность по причине хакерской атаки и способна продолжать работу в прежнем режиме.

Источник: https://ttrcoin.com/hakery-ispolzovali-oblachnye-servera-amazon-dlya-mayninga-bitkoina.1113/

Майнинг криптовалют с помощью облачных сервисов компании Amazon, AWS

По информации, которую распространила компания RedLock, специализирующаяся на расследовании кибер-преступлений, облачные сервисы AWS 2-х крупных компаний подверглись хакерскому взлому для эксплуатации их вычислительных ресурсов — майнинг биткоина. Злоумышленники сумели получить доступ к мощностям этих сервисов, обнаружив, что администраторские консоли не имели соответствующей защиты.

Более серьезный анализ дал возможность установить, что команда на майнинг производилась благодаря приложению, написанному на базе Kubernetes, Напомним, что это одна из технологий, выложенная концерном GOOGLE специально для упрощения работы над приложениями для таких сервисов.

По сути, был применен самописный бот, благодаря которому и был осуществлен хакерский замысел. Жертвами этой хакерской затеи стали две международные корпорации Gemalto и Aviva.

Как мы видим, меняются способы взломов, оттачивается мастерство хакеров, а самое главное, меняются их цели. По мнению экспертов, обычная практика взлома серверов для сбора информации с целью последующего ее выкупа уходит в историю. Статистика последних лет ясно показывают, что все чаще взлом серверов осуществляются хакерами для эксплуатации их вычислительных ресурсов, а к такому повороту событий современные системы кибербезопасности оказались совершенно не готовы.

pawlin.ru